Этапы интеграции¶

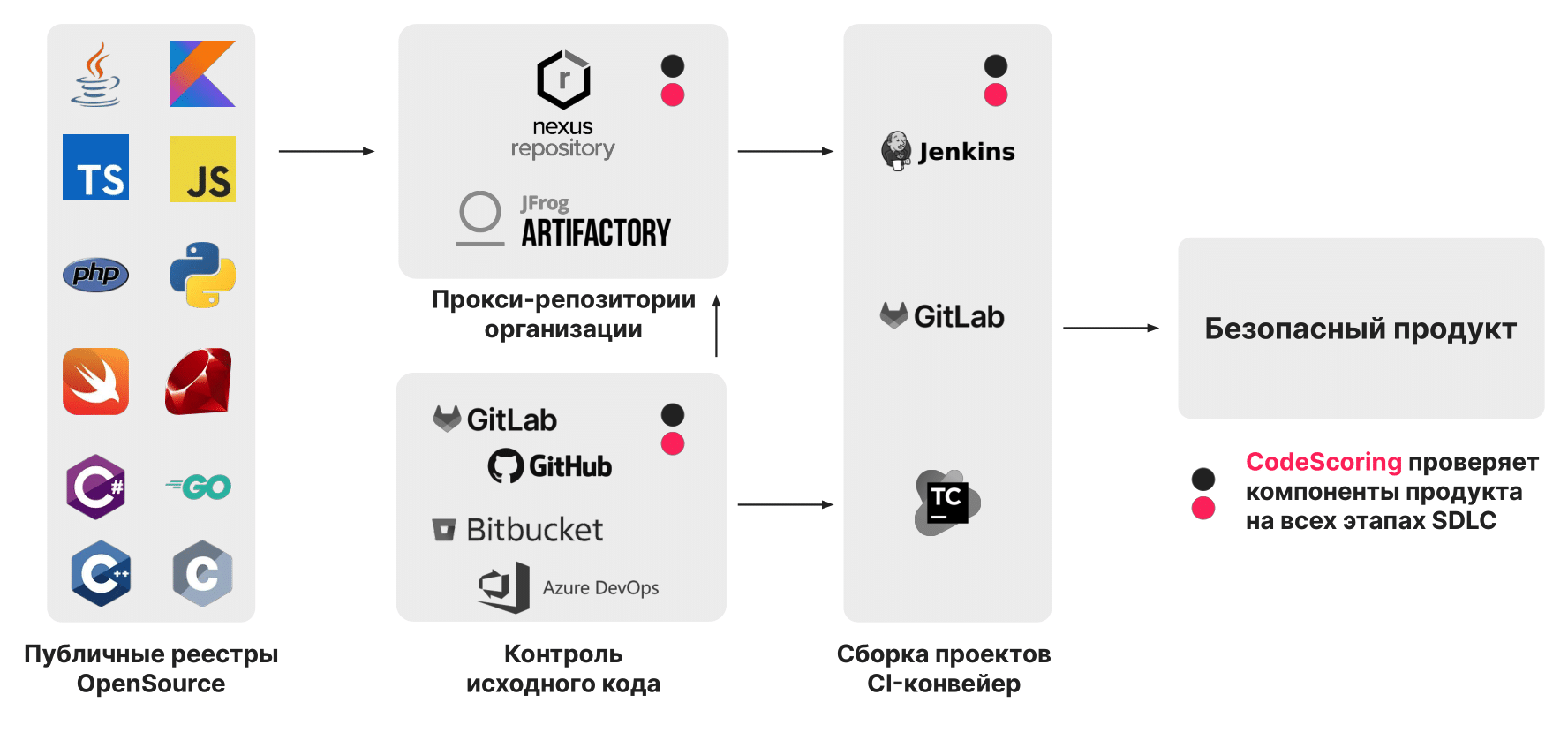

Платформа безопасной разработки CodeScoring интегрируется в жизненный цикл разработки программного обеспечения, обеспечивая контроль безопасности, соответствие политикам и анализ качества на каждом ключевом этапе:

- локальная разработка;

- хранение исходного кода;

- сборка программных продуктов;

- сопровождение после релиза.

Общая схема интеграции представлена ниже:

Важно: перечислена основная функциональность платформы по этапам. Полный перечень возможностей доступен на странице функциональных характеристик.

Локальная разработка¶

На этапе локальной разработки CodeScoring помогает предотвратить попадание уязвимых или вредоносных компонентов в кодовую базу, а также провести композиционный анализ и поиск секретов с помощью универсального агента Johnny.

Функциональность:

- анализ и блокировка сторонних компонентов в момент загрузки из прокси-репозиториев;

- инвентаризация и регистрация запросов компонентов;

- композиционный анализ;

- поиск конфиденциальной информации в исходном коде.

Для осуществления блокировки компонентов предоставляются плагины CodeScoring OSA для Nexus Repository Manager и JFrog Artifactory PRO.

Хранение исходного кода¶

На этапе хранения и управления исходным кодом CodeScoring позволяет обеспечить непрерывный контроль качества и безопасности репозиториев.

Поддерживается интеграция с основными платформами разработки, использующие git: GitFlic, GitHub, GitLab, Bitbucket, Azure DevOps и др.

Функциональность:

- инвентаризация сторонних компонентов в репозиториях;

- обнаружение уязвимостей и потенциально опасных компонентов;

- поиск секретов;

- анализ качества разработки.

Сборка программных продуктов¶

На этапе сборки CodeScoring обеспечивает анализ программного обеспечения в конвейере CI/CD и выполняет проверку используемых артефактов.

Поддерживаются инструменты автоматизации: GitLab CI/CD, Jenkins, Bitbucket Pipelines, TeamCity, Bamboo, GitFlic и др.

Функциональность:

- автоматическое формирование перечня программных компонентов (SBoM);

- обнаружение уязвимостей и потенциально опасных компонентов;

- анализ лицензионной совместимости;

- контроль соответствия сборки политикам безопасности.

Анализ выполняется с помощью агента Johnny, доступного как бинарный файл или контейнерный образ. При нарушении политик безопасности агент завершает выполнение с соответствующим кодом ошибки, что позволяет остановить сборку до попадания небезопасного артефакта в релиз.

Сопровождение после релиза¶

После публикации продукта CodeScoring обеспечивает непрерывный мониторинг безопасности исходного кода и состава компонентов. Это позволяет своевременно реагировать на появление новых уязвимостей и угроз в уже выпущенных версиях.

Функциональность:

- периодическое сканирование исходного кода и компонентов (SBOM);

- автоматическое обновление данных об угрозах;

- отправка уведомлений через Email и менеджеры задач;

- интеграция с ASPM/SIEM-системами.